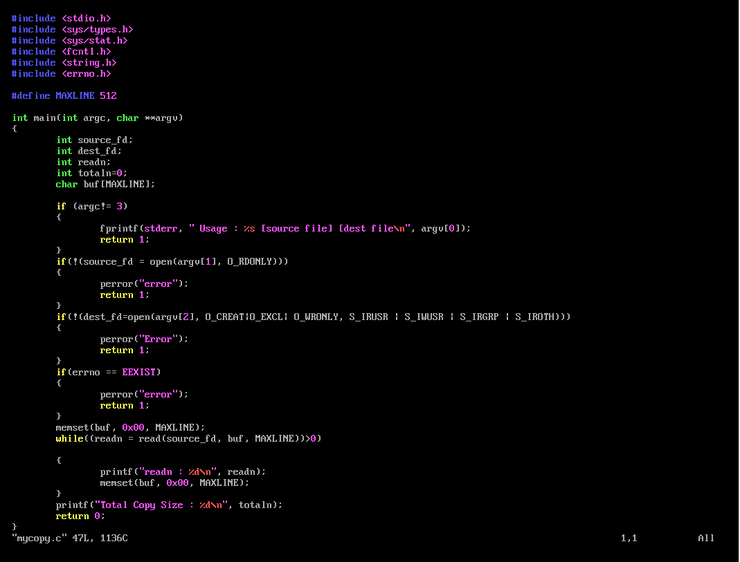

이건 파일을 실행할때 두개의 파일을 인자로 받는다.

int main(int argc, char **argv) 는 프로 그램 시작시 인자를 받는데

argc는 인자의 갯수, argv는 인자의 값에 해당한다

이프로그램에서는 파일의 갯수와 파일의 명이 해당 하겠다.

첫번째 if 문에서 인자 갯수를 검사한다.

두번째 이프분에서는 원본파일을 읽기 전용으로 열게끔 한다

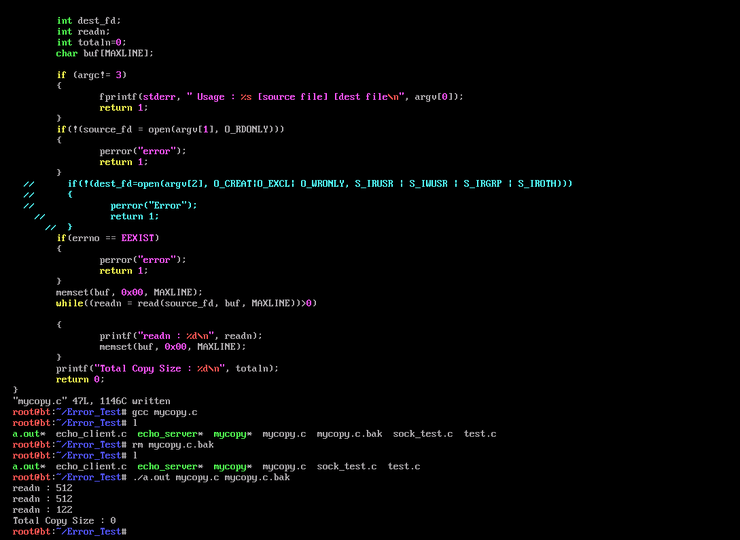

세번째 이프문은 먼지를 잘 모르겠는데 주석처리를 하고 출력을 해보았다 .

주석처리를 해 주었음에도 정상적인 출력이 가능하다... 이부분은 어떤 부분인지를 잘 모르게는데...... open()함수에 파일명과 어떤값을 인자로 전달을 하고....... 에러가 뜨면 종료..

과연 어떤것을 인자로 전달하는 것일까??

자세히 보면 |로 bit연산(OR연산) 저중 하나라도TRUE면 TRUE값을 전당.... 머지? ㅋㅋㅋ

그리고 네번째 if문에서는 파일이 존재하면 프로그램을 종료한다. 아 파일을 닫는 걸 안집어 넣었네 ㅋㅋㅋㅋ

이러면 프로그램은 종료가 됬는데 파일은 계속 열여 있는상태가 되는건가??..

음.... 메모리가 계속 차지하고 있겠지??

암튼 다음 함수를 추가해주자

close(dest_fd);

다음과 같이 수정을 하면 된다.......

1

2

3

4

5

6

|

if(errno == EEXIST)

{

perror("ERROR");

close(dest_fd);

return 1;

}

| cs |

이것을 추가해주면 파일을 닫고, 프로그램을 종료하게 된다.

마지막 while문에서는 원본파일을 MAXLINE만큼 buf에다가 저장하고 readn에다가 쓴다.

readn을 출력하고

memset을 이용하여 buf의 메모리공간을 깨끗히 비워준다

이렇게 다 쓰고난 buf는 항상 수동으로 memset을 이용하여 깨끗히 비워주어야 한다.

자동으로 비워주지를 않음으로 이 작업을 해주지 않으면 메모리 공간이 낭비가 된다.

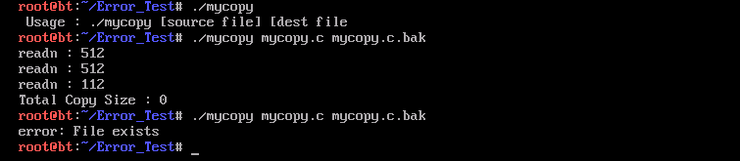

3번째 if문을 주석 처리 하지않고 출력한 내용

두번째 실행헤서는 에러가 뜸을 확인할수 있다.

이미 mycopy.c.bak파일이 존재하기 때문에 에러가 뜬 거이다.

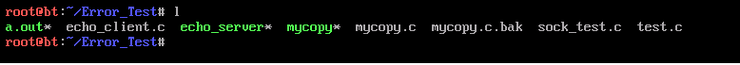

실행 후 디렉토리에 mycopy.c.bak파일이 생성됨을 확인할 수 있다.

vi 에디터를 이용해서 파일을 확인해보았더니 내용은 텅텅 비어있었다.

1

2

3

4

5

|

if(!(dest_fd = open(argv[2], O_CREAT | O_EXCL | O_WRONLY, S_IRUSR | S_IWUSR | S_IRGRP | S_IROTH)))

{

perror("Error ");

return 1;

}

| cs |

이부분 왜 주석처리 되도 정상적으로 복사가 가능했지만,

if문 내부의 or 처리 된 부분들의 값들중 O_ 로 시작하는 부분은 플래그가 된다.

O_CREAT pathname 이름의 파일을 새로 만든다.

O_EXCL O_CREAT와 함께 사용한다. 이미 파일이 존재하면 errno 값을 EEXIST로 설정한다.

O_WRONLY 쓰기 전용으로 파일을 연다. 쓰기만 가능하다

S로 시작 되는 부분은 권한 설정이다

S_IRUSR 소유자에게 읽기 권한.

S_IWUSR 소유자에게 쓰기 권한.

S_IRGRP 그룹에 읽기 원한

S_IROTH 그다른 유저에게 읽기 권한

즉 다시 해석을 하게 되면 프로그램 실행시 2개의 인자를 전달받고 하나는 원래 파일

다른 하나는 원본을 복사한 파일의 이름 즉 이것의 플래그 및 권한을 설정해주는 부분이 되겠다.

여기서 argv[2]의 값이 NULL 값 , 즉 인자가 들어오지 않게 되면 Error이 뜨거나 이미 파일이 존재한다면 Errno 값이 EEXIST값이 되므로

1

2

3

4

5

6

|

if(errno == EEXIST)

{

perror("Error ");

close(dest_fd);

return 1;

}

| cs |

이 부분에서 종료가 된다.

댓글

댓글 쓰기